当前位置:首页 > Công nghệ > Nhận định, soi kèo Arua Hill vs Express, 20h00 ngày 3/1 正文

标签:

责任编辑:Thể thao

Nhận định, soi kèo Club Leon vs Juarez, 06h00 ngày 26/01: Điểm tựa sân nhà

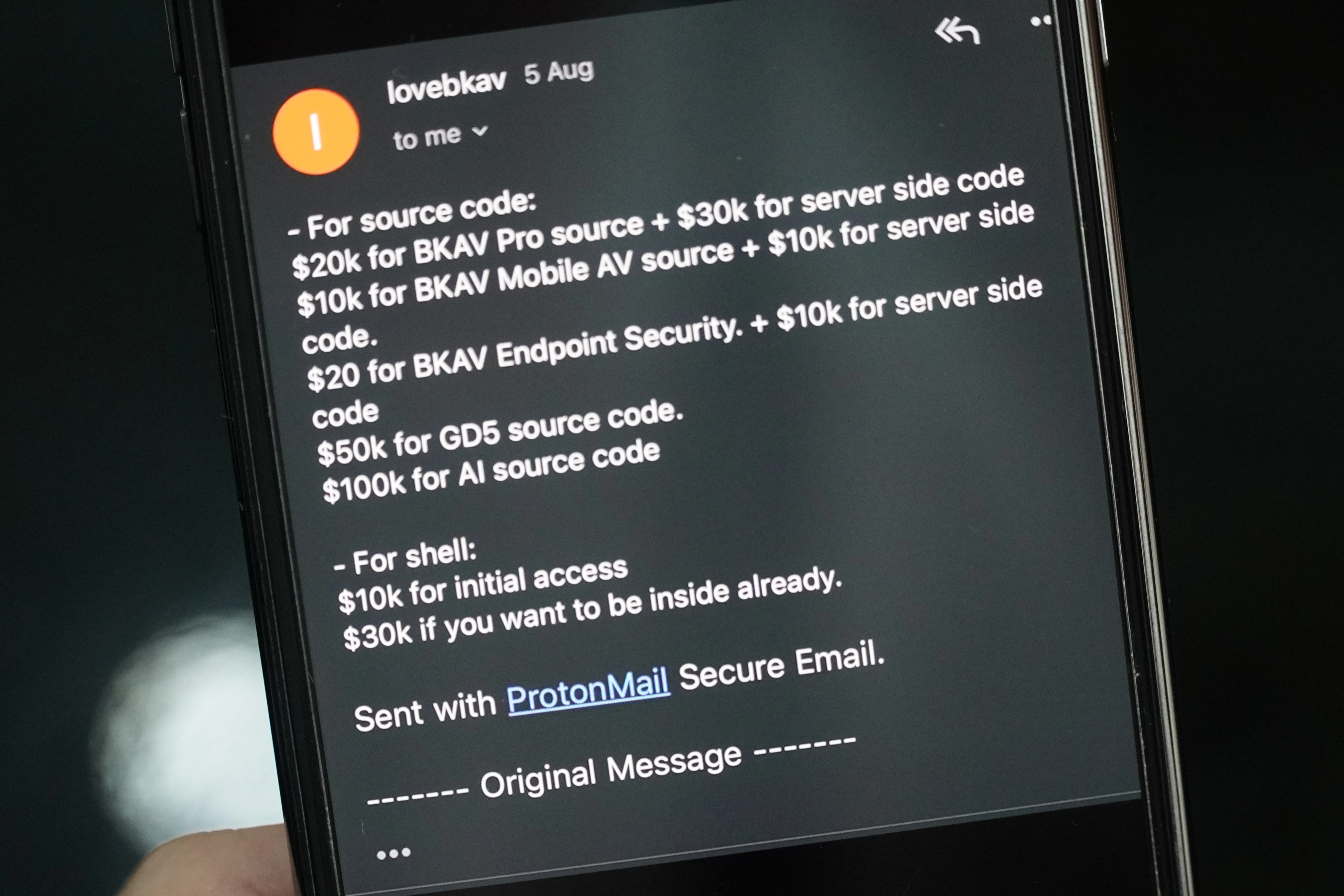

Bên cạnh đó, người này vẫn tiếp tục rao bán những dữ liệu khác được cho là đã đánh cắp từ BKAV. Chưa dừng lại, hacker còn cho biết thêm rằng bản thân vừa phát hiện ra một số lỗi của phần mềm BKAV Pro.

Hacker thông báo đã bán mã nguồn của phần mềm diệt virus BKAV Pro cho 3 người.

"Những lỗi này có thể bị lợi dụng để chiếm quyền kiểm soát các máy tính đã cài đặt phần mềm BKAV Pro. Tôi sẽ sớm công bố chúng", hacker này cho biết.

Mọi việc bắt đầu từ ngày 4/8, trên diễn đàn R*forums, tài khoản có tên "chunxong" bất ngờ tuyên bố đã xâm nhập thành công vào máy chủ của công ty an ninh mạng BKAV và lấy cắp mã nguồn các sản phẩm của công ty này, bao gồm mã nguồn gói phần mềm bảo mật BKAV Pro, phần mềm bảo mật di động BKAV Mobile…

Đến nay, tổng cộng số dữ liệu mà người này rao bán được "hét giá" lên tới 290.000 USD (tương đương 6,6 tỷ đồng). Thậm chí, những ai muốn sở hữu độc quyền dữ liệu của BKAV sẽ phải chi trả số tiền gấp đôi so với mức "báo giá" trên. Người mua sẽ phải giao dịch thông qua đồng tiền điện tử XMR (Monero).

Về phía BKAV, đại diện công ty xác nhận rằng mã nguồn do "chunxong" đăng tải chính là mã nguồn một số mô-đun thành phần trong các sản phẩm của công ty, nhưng đây là những mô-đun cũ, không gây ảnh hưởng đến khách hàng cũng như các sản phẩm hiện tại của công ty.

BKAV cho biết, các dữ liệu này đã từng bị rò rỉ từ cách đây hơn một năm, từ một nhân viên cũ đã nghỉ việc, nhưng không rõ vì lý do gì đến thời điểm này mới bị phát tán lên Internet.

Tối 8/8, tài khoản "chunxong" tiếp tục đăng tải một số ảnh chụp màn hình với nội dung được cho là cuộc hội thoại của các quản lý từ BKAV. Bên cạnh đó, người này cũng khẳng định rằng, những dữ liệu mà bản thân sở hữu là hoàn toàn mới, không phải dữ liệu cũ như tuyên bố trước đó của BKAV.

Phản hồi về sự việc lộ tin nhắn nội bộ, thông qua fanpage WhiteHat (diễn đàn bảo mật do BKAV hậu thuẫn), BKAV cho biết những tin nhắn này bị lộ bởi nhân viên cũ của công ty.

"Vụ việc này vẫn do nhân viên cũ đã nói, ngoài mã nguồn cũ, trong thời gian còn làm việc, nhân viên này đã thu thập thông tin đăng nhập mạng chat nội bộ, dùng nó để chụp ảnh các đoạn chat nội bộ gần đây. Lộ lọt thông tin từ nhân viên cũ luôn là vấn đề của mọi tổ chức, các vụ việc tương tự cũng đã xảy ra trên thế giới. Điều này có thể xảy ra với mọi tổ chức và chúng ta luôn phải sẵn sàng với những vấn đề như vậy. Về phía người vi phạm, họ sẽ phải chịu trách nhiệm trước pháp luật", WhiteHat cho biết.

Bảng "báo giá" chi tiết những dữ liệu mà hacker được cho là đang nắm giữ của BKAV.

Đến ngày 11/8, hacker này tuyên bố sẽ livestream toàn bộ quá trình tấn công vào hệ thống của BKAV để phản đối những thông tin phía BKAV đưa ra. Tuy nhiên, ngày 15/8, người này thông báo rằng không thể thực hiện việc livestream như dự kiến, do BKAV đã tắt máy chủ. Đồng thời, hacker cũng đăng tải hai đoạn video mô tả lại toàn bộ quá trình người này đã tấn công vào hệ thống của BKAV từ trước.

Trao đổi với Dân trí, đại diện BKAV phủ nhận những thông tin mà hacker đưa ra, đồng thời khẳng định rằng mọi hoạt động của công ty vẫn diễn ra một cách bình thường.

"Mọi hoạt động của công ty và máy chủ vẫn hoạt động bình thường. Chắc chắn những kẻ vi phạm sẽ phải chịu trách nhiệm trước pháp luật", đại diện BKAV cho biết.

Theo Dantri

Để có thể giao dịch với "chunxong", người mua sẽ phải thanh toán thông qua đồng tiền điện tử MXR.

" alt="Hacker thông báo đã bán một phần dữ liệu của BKAV"/>

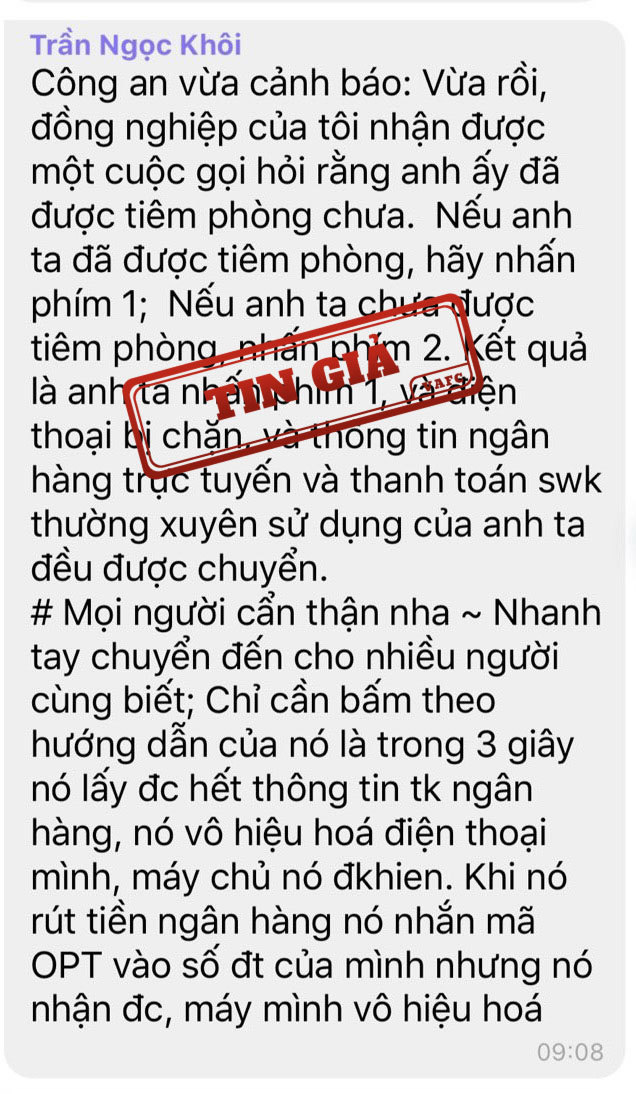

Qua kiểm tra, xác minh từ cơ quan chức năng, Trung tâm Xử lý Tin giả Việt Nam khẳng định nội dung thông tin trên là giả mạo.

Trung tâm Xử lý Tin giả Việt Nam cũng khuyến cáo người dân và cộng đồng mạng không chia sẻ tin giả nêu trên, khi có yêu cầu hỗ trợ liên quan dịch bệnh hãy gọi ngay cho đường dây nóng của chính quyền địa phương, ngành y tế, công an và lực lượng chức năng khác.

Vụ việc sẽ được Trung tâm Xử lý Tin giả Việt Nam chuyển cơ quan chức năng để xem xét, xử lý nghiêm theo quy định pháp luật.

Duy Vũ

Trung tâm xử lý tin giả Việt Nam cho biết, thông tin “Quận 12 thông báo tiêm vắc xin Trung Quốc, dân bỏ về hết” là giả mạo. Tin giả này đang được nhiều người chia sẻ, lan truyền trên mang xã hội gây nhiều hoang mang.

" alt="Thông tin cảnh báo cuộc gọi 'tiêm phòng, hãy nhấn phím 1' là giả mạo"/>Thông tin cảnh báo cuộc gọi 'tiêm phòng, hãy nhấn phím 1' là giả mạo

Nhận định, soi kèo nữ Santos Laguna vs nữ Juarez, 10h00 ngày 28/1: Chủ nhà kém cỏi

Sini Shetty với điệu múa truyền thống:

|  |  |

Dự án "Aashayein" phát triển mạnh mẽ sau 3 năm thành lập:

Sini Shetty đăng quang Hoa hậu Ấn Độ 2022:

Hoa hậu Thế giới Ấn Độ 2023 - Sini Shetty:

Đỗ Phong

Mỹ nhân Ấn Độ cao 1,77m, mắt tròn xoe, kiều diễm như ‘nữ thần’ ở Miss World 2023

Người đàn ông phải cấp cứu sau khi uống chai nước con gái cất trong tủ lạnhAnh N. phải đi cấp cứu sau khi uống khoảng 200ml nước từ tủ lạnh và phát hiện đó là thuốc diệt kiến con gái cất nhầm." alt="Sự cố bất ngờ làm người đàn ông đi cấp cứu với vùng kín tổn thương nghiêm trọng"/>

Người đàn ông phải cấp cứu sau khi uống chai nước con gái cất trong tủ lạnhAnh N. phải đi cấp cứu sau khi uống khoảng 200ml nước từ tủ lạnh và phát hiện đó là thuốc diệt kiến con gái cất nhầm." alt="Sự cố bất ngờ làm người đàn ông đi cấp cứu với vùng kín tổn thương nghiêm trọng"/>

Sự cố bất ngờ làm người đàn ông đi cấp cứu với vùng kín tổn thương nghiêm trọng

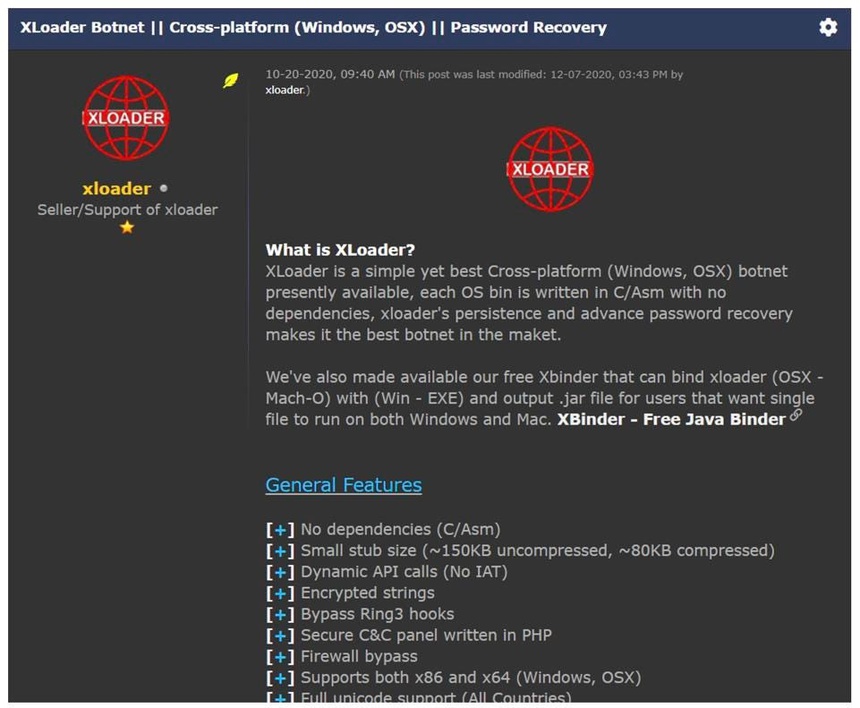

"Đây là một phần mềm chính thức với mục đích và chức năng rất độc hại. Nó thu thập thông tin từ nhiều trình duyệt web khác nhau, lưu ảnh chụp màn hình, theo dõi nhật ký gõ phím, tải xuống và thực thi theo lệnh nhận được từ máy chủ Command-and-Control (C&C)", Yaniv Balmas, người đứng đầu bộ phận nghiên cứu mạng của công ty chia sẻ.

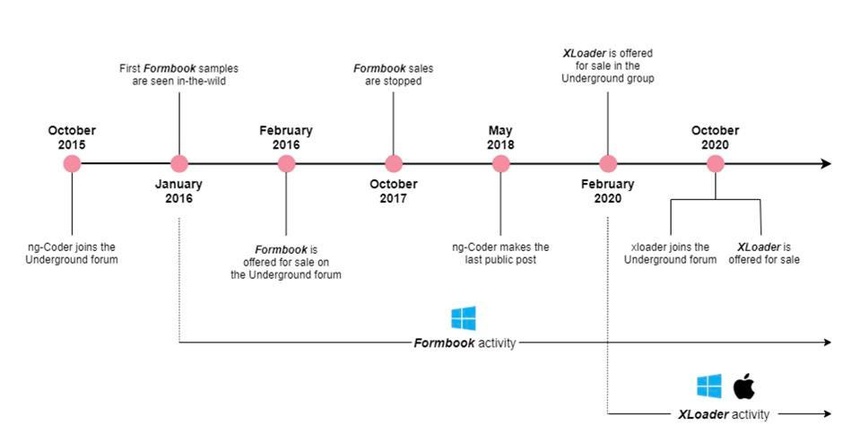

Mối đe dọa này bắt nguồn từ một phần mềm độc hại nổi tiếng mang tên Formbook. Theo Check Point, phần mềm đã đổi tên thành Xloader vào 2020 và liên tục tấn công người dùng Windows và Mac trong 6 tháng vừa qua.

|

Quảng cáo của Xloader. Ảnh: Forbes. |

Theo Ahmed, phần mềm này tấn công nhanh và sâu hơn so với phiên bản tiền nhiệm, nó có thể sẽ tiếp tục phát triển và nguy hiểm hơn vào cuối năm nay.

Báo cáo của Check Point cho thấy các sản phẩm Mac ngày càng dễ bị tấn công. Việc người dùng Mac càng trở nên phổ biến là lý do cho những cuộc tấn công này.

Balmas cho rằng phần lớn người dùng quá tự tin về độ bảo mật của Mac. Trên thực tế, rất khó ngăn cản hackers khi họ bắt đầu tham gia vào hệ sinh thái này.

Check Point cho biết tin tặc có thể mua giấy phép cho phần mềm độc hại này chỉ với 49 USD để thực hiện những hành vi ăn cắp dữ liệu.

Các cuộc tấn công này bắt nguồn từ một số tệp Microsoft Office có chứa malware được gửi qua email. Check Point đã theo dõi hoạt động của Xloader ở 69 quốc gia từ tháng 12/2020, có hơn một nửa số nạn nhân ở Mỹ.

|

Quá trình phát triển của Formbook và Xloader. Ảnh: Forbes. |

Check Point kêu gọi người dùng kiểm tra thư mục LaunchAgents thường bị ẩn trong thư viện, qua đó có thể phát hiện những tệp đáng nghi và xóa chúng. Cụ thể các tệp như "com.wznlVRt83Jsd.HPyT0b4Hwxh.plist”. Người dùng cũng nên có một phần mềm chống virus uy tín trên máy Mac cá nhân và không nên tin hoàn toàn vào Apple.

Bên cạnh đó, Balmas cũng khuyên người dùng không nên mở tệp đính kèm từ những nguồn không xác định và cảnh giác với các liên kết được gửi trong email, ứng dụng tin nhắn trên Mac.

Phía Apple cũng thừa nhận về sự xuất hiện của một số phần mềm độc hại trên những dòng Mac của công ty.

Theo Zing/Forbes

Nhóm hacker khét tiếng vừa trở lại bằng thông báo ra mắt tiền mã hóa Anon Inu, dùng để cạnh tranh với Elon Musk và chính phủ Trung Quốc.

" alt="Mã độc tấn công và thu thập thông tin hàng triệu người dùng máy Mac"/>Mã độc tấn công và thu thập thông tin hàng triệu người dùng máy Mac